サイバー攻撃 東京2020五輪大会の備えは?

世界中から注目を集めるオリンピックは、サイバー攻撃の恰好の標的である。

ロンドン五輪2012、ソチ冬季五輪2014、リオデジャネイロ五輪2016、そして平昌冬季五輪2018、いずれもサイバー攻撃の標的になった。幸いにも大きな被害は食い止めたが、その手口はますます巧妙化し、大規模化している。

2020東京五輪大会では、サイバー攻撃から大会運営をどう守るか、最大の課題に一つになっている。

『2020年東京オリンピックは、ICTオリンピック』、日本はICT社会を「世界に先駆けて実現」を掲げ、一斉に動き出している。ICT社会の通信インフラとして超高速・大容量の第五世代移動通信、5Gの商用サービスの開始や光ファーバー網の整備、AI、Iotの普及、自動走行自動車やロボット、VR/ARや4K8K高繊細放送の普及、「世界で最高水準」の「ICT立国」を目指そうとする計画である。

ICT社会が実現すると、サイバー攻撃を受ける可能性が激増する。サイバー攻撃をどう撃退してICT社会のセキュリティーを確保するか、日本の最大の課題である。

「ICT立国」の条件は「サイバーセキュリティ立国」を同時に実現しなけれはならない。

東京オリンピック・パラリンピックが開催される2020年がまさに“正念場”だ。

セキュリティー 人材確保に危機感

サイバーセキュリティを確保するには、情報セキュリティの専門家、人材を十分な確保しなければならない。

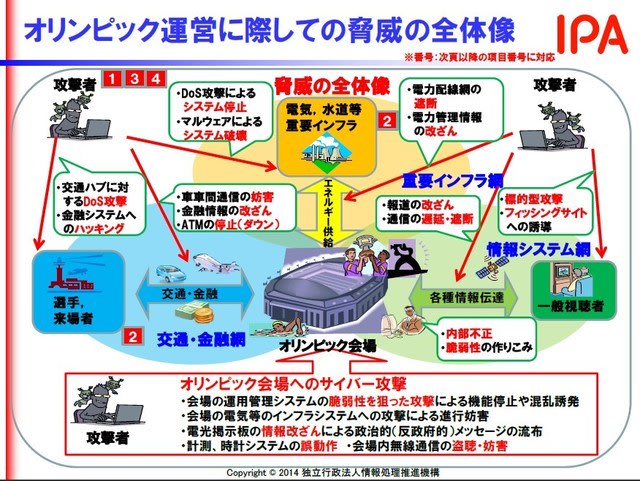

東京オリンピック・パラリンピックの組織員会を始め、競技場、選手村、国際メディアセンターなどの関連施設もとより、政府機関、公共施設、研究・教育機関、交通機関、ライフライン、化学・石油などの重要産業、企業、社会活動を支えるあらゆる組織がサイバー攻撃の標的になる可能性がある。

社会を支える基盤の組織は、相互に網の目のようにネットワークで接続されている。こうしたネットワーク社会を攻撃者は逆に悪用して攻撃をしかけてくる。企業でいえば、本社はセキュリティ対策が万全でも、本社のネットワークにつながっている支店、工事事務所、関連企業などセキュリティ対策が甘い“脆弱性”があるシステムを攻撃して、内部から本社のシステムに侵入する。

また個人が使用するネットワークに接続する端末も、数量や種類が、爆発的に増えている。コンピューター、タブレット、スマホ、WiFiルーター、そしてウエアブル端末、次から次ぎえと新しい端末が登場してくる。2020年、社会にあふれるほど普及するだろう。こうした端末もサイバー攻撃に狙われる。

サイバーセキュリティ対策の実施とサイバー攻撃への監視などの対策は、社会のあらゆるポイントで必要になる時代になったのである。

あと2年、残された時間は多くない。

出典 IPAサイバーセキュリティシンポジウム2014 情報処理推進機構 IPA)

サイバー攻撃 “正念場”は2020年東京オリンピック・パラリンピック開催 狙われる重要インフラ

進化するマルウェアとサイバー攻撃 ~標的型攻撃 リスト型攻撃 DoS攻撃/DDoS攻撃 ランサムウエア~ 「ICT立国」の脅威

年金情報流出 標的型メール攻撃 サイバー攻撃

伊勢志摩サミット サイバー攻撃 2016年サミットは格好の標的に テロの主戦場は“サイバー空間”

情報セキュリティ人材 不足8万人

サイバー空間が拡大する中で、サイバー攻撃はますます巧妙化し、情報セキュリティリスクは、ここ数年、急速に深刻化している。

深刻化のポイントは、「リスクの甚大化」、「リスクの拡散」、「リスクのグローバルリスク」である。

「リスクの甚大化」では、情報窃取のための標的型攻撃、重要インフラ機能障害を引き起こす攻撃等、サイバー攻撃が複雑・巧妙化していることが上げられる。

「リスクの拡散」では、あらゆるものがインターネットに接続されることにより、制御システム等もサイバー攻撃の対象になってきた。

「グローバルリスク」では、世界各国の情報通信技術利用拡大に伴い、国境のないサイバー空間では、リスクがボーダレスに拡大していることが指摘されている。

発電所から化学プラントを狙うサイバー攻撃や政府や企業の機密を狙うサイバー攻撃、個人から重要インフラまであらゆる分野へのサイバー攻撃が激増している。対応を早急に進めないと、産業基盤や個人の生活基盤に深刻な影響がでる懸念が深まっている。

こうした中で、2014年、情報処理通信機構(IPA)では、情報セキュリティに従事する人材の不足 を試算した。

この試算によると、現在情報セキュリティーに従事する必要な人材は約34.5万人とし、その内、現在、情報セキュリティに従事している技術者約26.5万人で、約8万人が不足しているとした。

不足している人材の内訳は、製造業で15853人、卸売り業・小売業で14480人、医療・福祉で8743人、計8万1590人とした。

また26.5万人の内、「必要なスキルを満たしていると考えられる人材」が約10.5万人、「スキル不足の人材」が約16万人としている。

そして、急激に進む情報セキュリティリスクの深刻化へ対応するには、高度な専門性や突出した能力を持つ人材や、グローバルリスクの拡大に伴い、活躍の場が国内・海外でなることなどで、グローバル水準の人材確保が重要になると指摘した。

2015年1月、サイバーセキュリティ基本法が施行され、人材育成やスキル向上に官民学で取り組むという方針が定められた。

情報セキュリティー分野の人材ニーズについて 経産省情報処理振興課 2015年3月

NTTの鵜浦博夫社長は、「2020年までに、グループのセキュリティ人材数を現在の約2500人から約1万人にまで増やす」とした。2019年ラグビー・ワールドカップや2020年東京オリンピック・パラリンピック開催に際し、サイバー攻撃の件数が激増することが予測される中で、ユーザーへのセキュリティサービスの提供や自社のネットワークの防御を構築するためには、現在の情報セキュリティ人材の数では不足するとした。

そして大学と連携して人材を育成する講座を設けたり、ICTに関わる様々な組織と協力して人材流動できる仕組みなどを作っていく取り組みを開始したとした。

(読売ICTフォーラム2015)

NTTでは、目指す人材像を明確にし、初級、中級、上級にレベル分けした認定制度を新設し、既にこれまでに2万人以上を認定したという。

しかし、情報セキュリティ人材の育成には時間がかかるため、2020年に向けて、なるべく多くの中核人材を育てることが課題だとしている。

経産省再試算 約19万3000人不足 2020年

2016年6月、経済産業省情報処理振興課では、2014年7月に「約8万人不足」という推計結果を公表したが、最新の景気動向やICT社会の急進展を踏まえて、改めて試算した。

新たな試算では、情報セキュリティーの人材は、2016年現在で、28万870人(ユーザー企業23万8680人、IT企業4万190人)に対し、潜在必要人員規模は41万2930人、人材不足は13万2060とした。そして2020年には、56万4330人(ユーザー企業31万5270人、IT企業5万6050人)、人材不足は19万3010人に達するとした。

調査は一般企業の各事業部門にも「サイバーセキュリティーを理解する人材」が必要という前提で推計したもので、19万3000人のうち9割の17万2000人はこうしたタイプの人材で、サイバーセキュリティーに関して高度のスキルを備えた人材ではない。

しかし、こうした試算に対しては、産業界からは「人材不足は感じているが、この数字は過大」とか「人材不足は感じていない」などの批判が投げかけられている。

IT人材の最新動向と将来推計に関する調査結果 経産省情報処理振興課 2016年6月

企業や組織は「人材不足」を感じていない

日本の企業や組織は、情報セキュリティー専門の人材確保に消極的であるとされている。

企業や組織の情報セキュリティー担当者からは、「人材は不足していると感じていない」とか「情報セキュリティー投資はこれ以上増やせない」という意見が多く聞かれる。

また情報セキュリティー企業から、「人材を引き取ってほしい」という打診もあるとされている。

「人材不足」という見方に対しては疑念を抱いているようだ。

その背景は、懸念されているほど、実際にインシデント(有事)は発生していないので、情報セキュリティー専門人材を持てあましているという実感を抱いている企業が多いことが上げられる。

深刻なサイバー攻撃を受けていないので、企業が抱えている情報セキュリティーの資格保有者は、そのスキルやモチベーションが低下し、経営者サイドからは、「コストのかけ過ぎ」という冷ややかな眼が注がれているという。

人工頭脳=AIの進化も、「人材不足」感が消滅する大きな要因だ。サイバー攻撃に対する監視AIの導入が急激に進んでいる。

日常的なサイバー攻撃に対しては、AIで常時監視する。毎日のように登場してくる膨大な数のサイバー攻撃への対応は、人間の目で監視するのは限界が生まれている

監視AIの導入で、企業内で大量の情報セキュリティー担当者を抱える必要がなくなり、重大なインシデントが発生した場合やAIでは判断が付かない新たなサイバー攻撃の対応や分析などに、担当者は力を注ぐことが可能になる。日常的な監視業務から解放されるのである。

サイバーセキュリティーを行っている企業や組織は、専門のIT企業に委託・外注してケースが多い。

企業や組織内で抱える情報サイバーセキュリティー担当者は少なくて済む。

監視AIの導入についても、専門のIT企業への委託が主流になっている。自社開発は労力や経費で現実味がない。

こうしたことが、多くの企業や組織に「人材不足」感がない理由となっているのである。

しかし、大幅な市場拡大が予想される「IoT」、「人工知能=AI」、「ビックデータ」に必要な情報セキュリティーを担う人材が必要となるという背景も見据える必要があるだろう。

「世界で最先端のICT社会」構築を目指すには、サイバーセキュリティーに対する投資も必須となる。とりわけ、2019年ラグビー・ワールドカップや2020東京オリンピック・パラリンピックの開催に向けて、サイバーセキュリティーの対応強化は急務だろう。

ロンドン五輪のサイバー攻撃

出典 London 2012 Marketing Report

ロンドン五輪では23億件という膨大な数のセキュリティ・イベントが発生したという衝撃的なデータがある。さらにロンドン・オリンピックの公式ウエッブサイトは、2週間の開催期間に、2億1200万回のサイバー攻撃を受けた。中には1秒間に1万1千件の激しいDDoS攻撃を受けたケースも記録されている。

深刻な攻撃は、開会式前日と開会式当日にあった。

開会式前日は1分間に渡り攻撃を受け、開会式当日は40分間に渡り攻撃を受けた。1つの発信源から何と1000万回に及ぶ執拗な“要求”が送られてきたが、いずれも撃退することに成功した。

五輪スタジアムの開会式の照明が消える? 猛烈なDDoS攻撃

ロンドンオリンピックのサイバーセキュリティ責任者であるオリバー・ホーア(Oliver Hoare)氏は大会開催後、メディアへのインタビューや講演で、五輪大会に対するサイバー攻撃について語っている。

深刻な攻撃は、開会式前日と開会式当日のDDoS攻撃だった。

開会式前日は1分間に渡り攻撃を受けた。

最大の危機は、オリンピック開会式の当日(2012年7月27日)の五輪スタジアムの照明システムを標的にしたDoS攻撃だった。約40分間に渡って、北米や欧州の90のIPアドレスから1,000万のアクセスが殺到した。

攻撃者がオリンピックスタジアムと開会式の電力供給に対する監視制御システムを標的にする情報を持っていることが明らかになり緊張感に覆われた。

攻撃を許せば、五輪スタジアムは停電になり開会式の照明が消えてしまう。

万が一サイバー攻撃で停電になったとしても、30秒あれば手動で電気は復旧するという報告はあったが、開会式で30秒間でも停電が起きれば大混乱となる。万が一に備えて、電気技術者をあらゆるところに配置した。

しかし、ファイヤーウオール制御システムが防御”してDDoS攻撃は撃退することに成功し、実際は被害は発生しなかった。

電気インフラへのサイバー攻撃の第一報はMI5(Military Intelligence section 5、軍情報部第5課)に設置されたOlympic Cyber Co-ordination Team (OCCT)からあったという。ロンドンオリンピックのサイバーセキュリティの防衛は、イギリスの国内治安維持に責任を有する情報機関であるMI5が担当していた。実際のテロと異なりサイバー攻撃では生命の危機に晒される危機は発生しないと思われるが、MI5ではオリンピックに備えて電気インフラへのサイバー攻撃の訓練を5回も行っていたという。

しかし、開会式の当日に、オリンピック建設委員会ではウイルス感染が発生し、業務が半日中断した。厳密なタイムスケジュールで管理している業務が半日ストップしたのでそのダメージが極めて

大きかったという。

多岐に渡ったロンドン五輪を狙ったサイバー攻撃

ロンドン五輪を標的にしていたサイバー攻撃は五輪スタジアムへのDDoS攻撃ではなかった。

大会開催期間中に、大会公式サイトには2億2,100万のサイバー攻撃があっが、大会公式サイトを運営していたBT(British Telecom)は、400億のページビューにも耐えられるようにあらかじめ設計していた。

またロンドンオリンピックのCIO(Chief Information Officer)を務めたゲリー・ペンネル(Gary Pennell)氏はオリンピック期間中に1億6,500万回のサイバーセキュリティに関わる問題が発生したが、その多くはパスワードが変更されるとかログイン失敗してしまうといった瑣末なものだったが、CIOのオペレーションセンターに報告されたサイバー攻撃は97件で、そのうち6件のサイバー攻撃が大きかったことを明らかにした。

たえば、オリンピック開催直前の2012年7月26日、東欧からのサイバー攻撃があったが、実際に被害はなかった。さらにDoS攻撃も受けたが、事前にSNSをチェックしていてサイバー攻撃が行われることを検知したので、被害は防ぐことができた。そして2012年8月3日には、1秒間に30万パケットのDoS攻撃があったが以前に攻撃をしかけてきたところと同じIPアドレスであったため防御された。

(出典 「ロンドン五輪を狙っていたサイバー攻撃」 情報通信総合研究所 2013年10月23日)

2012年ロンドン・オリンピックのセキュリティ オリバー・ホーア氏講演録

IPAサイバーセキュリティシンポジウム2014

ソチ・オリンピックでのサイバー攻撃

出典 Sochi 2014 Marketing Report

ソチ・オリンピックのサイバー攻撃対策の担当者(現ロシアでインターネットのセキュリティ会社を経営)は、ソチオリンピックの期間中、ソチ・オリンピック組織委員会が10万回余りのサイバー攻撃を受けたことを明らかにしている。

サイバー犯罪を犯したことがある人が組織委員会の職員になってシステムを破壊しようとしたケースや財務部門のコンピューターが不正な送金を行うウイルスに感染したケースなど、深刻な被害につながりかねない攻撃もあったという。

サイバー攻撃対策の担当者は、2020年東京オリンピックでも、サイバー攻撃によって競技が行えなくなったり、テレビ中継ができなくなったりするおそれがあると指摘し、今から戦略を立てて専門的な人材を育てる必要があると訴えたとしている。(出典 NHKニュース 2014年10月28日)

リオデジャネイロ五輪のサイバー攻撃 4000万件

リオデジャネイロ五輪開会式 Rio2016

リオデジャネイロ五輪では、大会関連サイトなどへの複数のサイバー攻撃が発生したが 大会運営に支障をきたすような重大な事象は発生しなかった。

しかし、ハッカーがサイバー攻撃の手を緩めたわけではなく ブラジル国内のハッカー集団が活発な活動を行い、複数の国の攻撃者グループからも支持が表明された。

リオ五輪大会でサイバーセキュリティー対策を担当したIT企業、CISICOによれば、五輪公式サイトやネットワークで、4000万件のセキュリティー・インシデントを検知し、2300万件の攻撃を阻止したとしている。そして223件のDDoS攻撃を受けたがその攻撃威力を撃退させた。

また数千件に上るマルウェアやフィッシング詐欺行為、偽のドメインを検出してブロックした。

セキュリティー・インシデントの内容は、大会公式Webサイトに対する脆弱性探索や攻撃やブラジル連邦、リオ州等の政府機関に対する攻撃、Webサイトからの情報漏洩、OBS(Olympic Broadcasting Services)のWebサイトから の情報漏洩、公式Webサイトによく似たフィッシングサイトの登場などである。

DDoS攻撃をよびかけるハッカー集団のサイト 2016年リオ大会における状況 NISC

一方、IT企業のArbor Networkによれば、開会式の開始前から、大会の公式Webサイトなどに、大量のデータを送り付けてサーバーの動きを鈍らせるDDoS攻撃が続いていた。その規模はピーク時のトラフィックで540Gbps、史上空前のDdoS攻撃を受けたが、大会の公式WebサイトはCDNに構築された防御網で守られ被害の発生は阻止した。

また、Bot感染による情報(暗号化ファイル)が漏洩して周辺の環境に多くの被害が発生したり、大会関連の公共事業を請け負った建設会社のWebサイトから個人情報が漏洩したり、大会期間中にリオデジャネイロ州知事や市長、スポーツ大臣の個人情報が漏洩するという被害が発生した。

2016年8月13日、世界反ドーピング機関(WADA)は、ロシアの組織的なドーピングを内部告発した選手の個人アカウントが、何者かによっ てハッキングされていたことを公表した。そしてパスワードを入手した第三者が選手のアカウントを不正に利用していたことを明らかにした。 2016年9月13日、WADAから情報漏えいした選手の医療情報がインターネット上で公開され、WADAは公式に流出を認めた。後日、日本人選手の情報も公開された。

ハッカー集団、FANCY BEARSが公開したサイト 2016年リオ大会における状況 NISC

CISCOはリオデジャネイロ五輪のサイバーセキュリティー対策を行うにあたって、大会開催前の3年間に渡って、27人のエンジニアが3万4000時間かけて54のプロジェクトを開発したとしている。大会開催中には65人のサイバーセキュリティー担当者が組織員会のテクノロジー・オペレーション・センターで業務に従事した。

CISCO によれば、8月5日から21日までの大会開催期間中に、五輪大会組織には1.4テラバイトのトラフィックが、約15万個のデバイスが接続したネットワーク内を飛び交った。そのトラフィックの10%は組織委員会と選手、35%が報道機関、55%が大会のスタッフやボランティアの情報だったとしている。

(参考 Olimpíada registra 4,2 milhões de eventos de segurança cibernética O GLOBO 06/09/2016)

脅威が深刻化 DDoS攻撃

サイバー攻撃の中で、ここ数年脅威が深刻化しているのはDDoS攻撃である。

DDoS攻撃とは、インターネットに接続されたPCやIoT機器を遠隔操作ウイルスに感染させて、Botと呼ばれる「踏み台」(zombie)にして、攻撃者の指示で、標的にしたサーバー・システムに、Botを経由して大量のデータを一斉に送り付ける手口である。

DDoS攻撃の標的となったサーバーは、一斉に送られてくる大量のデータの処理が追いつけず、Webサイトやシステムがダウンしてしまう。

リオデジャネイロ五輪が受けたDDoS攻撃では、平均トラフィックが200Gbps以上、ピークでは540Gbpsに達したという報告がある。

DDoS攻撃で送信されてくるデータは、正常なユーザーがアクセスして送られてくるデータと見分けがつきにくいため、他の不正アクセスと異なり防御は極めて難しいとさている。

ここ数年、インターネット接続された監視カメラやWi―Fiルーター、家電製品から企業の制御系システム、都市の交通、電力、ガス管理システムまで、社会のあらゆる分野に渡ってIoT機器が爆発的に普及している。総務省の情報通信白書によると、2020年には世界のIoT機器の数は約300億個になると試算している。

DDoS攻撃者は、世界中のこうしたIoT機器を標的にして、その脆弱性を突いてマルウェアに感染させて、Bot、攻撃の「踏み台」にする。接続されている回線が高速化すればそれだけ威力は増すだろう。

IoT社会の進展は、DDoS攻撃の危険性を飛躍的に増大させているのである。

2016年上半期に横浜国大へDDoS攻撃を仕掛けたマルウェア感染のIoT機器は約60万台、500種類以上になるという。感染機器の種類は、インターネット接続された監視カメラや家電、Wi―Fiルーターのほか、企業の制御系システムや駐車場管理システム、太陽光発電管理システムなど多岐にわたる。国内メーカーのシステムが感染しているケースも確認されという。

横浜国大の観測システムに対する攻撃は、2015年4月1日~7月31日ではアクセスが20万IPアドレス以上だったが、2016年1月1日~6月30日の観測では約80万IPアドレスに激増している。システムへの不正なログインも15万IPアドレス超から61万アドレス超に、マルウェアダウンロードも約10万IPアドレスから約18万IPアドレスに、それぞれ増加している。

(出典 「リオ五輪のDDoS攻撃から予想する東京五輪の影響」 IT Media 2016年9月6日)

2020東京オリンピック・パラリンピックで、最も懸念されるのはDDoS攻撃で、世界中に無数にあるIoT機器にマルウェアに感染させてBotにして、国内システムに対して大規模な攻撃を仕掛けてくれば、極めて深刻な被害が起きる可能性がある。

開催まであと二年、DDoS攻撃への対応が急務になってきた。

平昌冬季五輪のサイバー攻撃

平昌冬季五輪開会式 聖火を点灯するキム・ヨナ 出典 POCOG

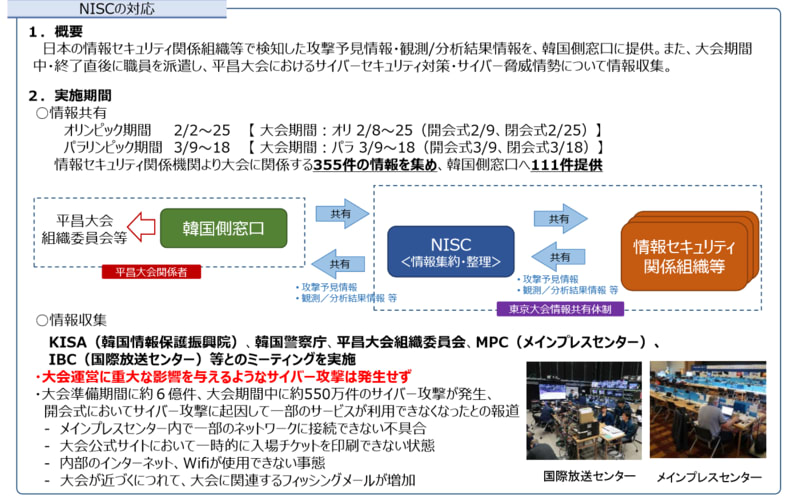

2018年2月9日から2月25日までの17日間、韓国で開催れた平昌冬季五輪では、大会準備期間に6億件、大会期間中に550万件のサイバー攻撃が発生した。

開会式の直前にシステム障害が起こり、プレスセンター内ではIPTVの画面がフリーズ、開会式の生中継が中断したり、インターネットやWi-Fiがつながらなくなったり、大会公式ウェブサイトがダウンして観客がチケットを印刷できなくなるなどのトラブルが発生したが、約12時間後には復旧したとしている。

また大会が近づくにつれてフィッシングメールが増加したことが明らかになった。

しかし、大会組織員会や国際オリンピック委員会(IOC)では大会運営に重大な影響を与えるサイバー攻撃は起きなかったとしている。

<大会開催以前から執拗なサイバー攻撃を受けていた平昌冬季五輪

平昌冬季五輪では、大会準備期間中から、国家組織が絡んだ疑いがある大規模なハッカー集団の攻撃対象となったいたこたが明らかになっている。五輪史上で最悪となるハッカー攻撃だと指摘する声もある。

攻撃者については、ロシアや北朝鮮の関与が疑われている。

ワシントンポスト紙(2018年2月24日付)は、米情報機関が非公式に発表した内容として、ロシア軍の諜報機関(GRU)が攻撃の背後で関与したと伝えている。

これに対して、ロシア外務省は、ロシアはこうした疑惑を牽制し、西側諸国の政府、報道機関、情報セキュリティ企業が、ロシアにサイバー攻撃の疑いをかけるのは、「オリンピック運動の理想を攻撃する」と激しく非難した。

ロシアがサイバー攻撃に関与していたと疑わられた根拠は、ドーピング問題での制裁である。

国際オリンピック委員会(IOC)は、ロシアを国家ぐるみでドーピングを行っていたとして、ロシア・スポーツ省関係者全員の排除、ロシア・オリンピック委員会(国内委員会)の資格停止を決定し、ロシア選手団の平昌冬季五輪の参加を認めないという処分を下した。一方で、ドーピングについて潔癖を証明できる選手は、ロシアの国旗や国歌を使用しないという条件で参加を認めた。「ロシアからのオリンピック選手(ROC)」として個人としての資格で参加するという救済措置も行っている。

国際オリンピック委員会(IOC)の処分について、ロシアは強く反発していた。こうした背景が、ロシアがサイバー攻撃に関与したと疑う合理的な根拠となっている。

また北朝鮮については、核開発問題を巡って国際的に緊張状態が続いているなかで関与が疑われた。

しかし、平昌冬季五輪開催を契機に、北朝鮮の訪韓や南北合同チームの編成など南北融和が加速している中で、北朝鮮が関与したという可能性は低いと思われる。

平昌冬季五輪のサイバー攻撃に誰が関与したのか、その全貌はまったく闇に包まれている。

標的型メール攻撃 「Gold Dragon作戦」

サイバーセキュリティー企業のマカフィー(McAfee)の調査チームは1月6日、コンピューターからシステム・レベルのデータを盗んだ3種類のマルウェア「Gold Dragon」「Brave Prince」「GHOST419」を発見したと発表した。

この攻撃は「Gold Dragon作戦」と名付けられ、発見されたマルウェアは1カ月以上、コンピューターに潜んでいたという。

問題のマルウェアは韓国語で書かれた電子メールによるフィッシング攻撃で発見された。

メールに添付された文書や画像にマルウエアを潜ませる典型的な標的型メール攻撃で、

平昌冬季五輪に関連する組織の機密情報を狙うサイバー攻撃だったと考えられている。

問題のメールは、2017年12月22日に、韓国の国家テロ対策センターを装って、平昌で行われたテロ対策の訓練に合わせて送られてきた。当時、五輪開催に向けて韓国内ではテロ対策訓練を実施中だった。対テロセンターを装うことで本物メールと信じ込ませて警戒を失くさせてしまう、極めて巧妙な攻撃だった。

メールはシンガポールのIPアドレスから送信されていたことが明らかになっている。

マカフィーによるとメールの宛先は1カ所だけで「icehockey@pyeongchang2018.com」になっていて、アイスホッケー担当組織向けの情報を装っていたが、BCC欄には300以上の五輪関連団体が設定されていた。平昌の観光協会やスキーリゾート施設、交通機関のほか、五輪関連省庁も含まれていたという。

電子メールには「農林部および平昌オリンピックが開催」というタイトルの韓国語で書かれたワード文書が添付されていた。

文書には悪意のあるスクリプトを実行するように細工がしてあり、開封後、「コンテンツを有効にする」をクリックすると標的にされたコンピューターはスパイウェアに感染し、攻撃者はそのコンピューターに自由にアクセスできるようになってしまう。

同様のスパイウェアは、画像に潜ませて送信される場合もあった。

発信元はチェコのサーバー 北朝鮮の関与の疑い浮上

メールの発信元はチェコのリモートサーバーで、韓国の省庁を偽った認証情報で登録されていた。このサーバーがスパイウェアで感染させた多数の韓国内のコンピューターと通信していたことが明らかになっている。

サイバー攻撃の痕跡はいくつもの発見されたが、この高度なマルウェアを使った攻撃者や最終的な目標が何だったのかは不明まったく不明である。攻撃には韓国語が使われ、送信先が韓国の機関だったことを考えれば、北朝鮮が韓国を監視する目的で行ったのではないかという見方も出されている。

具体的な被害の有無は不明だが、機密情報が流出した可能性がある。

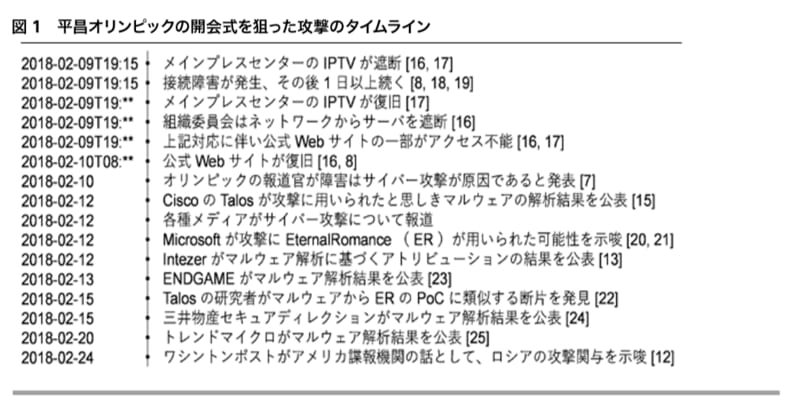

最大の危機 平昌冬季五輪開会式のサイバー攻撃

2月10日朝、平昌冬季五輪組織委員会は、開会式がサイバー攻撃を受けていたことを明らかにした。組織委員会では、すでに復旧作業はほぼ完了し、大きな影響はないとし、専門家が原因などの調査を進めているとした。

組織委の宋百裕報道官は報道陣に対し、「重要性が低いシステムのいくつかが影響を受ける事案があった。不便をかけたことを陳謝する」と述べたうえで、「開会式へは影響がなかった。選手や観客の安全にもまったく影響がなかった」と強調した。

そして「われわれはこの問題の原因を把握しているが、その種の問題は五輪開催期間中に頻繁に発生する。われわれは国際オリンピック委員会と話し合って、(攻撃の)発生源を明かさないことに決めた。(2月10日の)朝、すべての問題が解決され、復旧作業も完了した」と述べた。

このサイバー攻撃で、開会式が始まる45分前の9日午後7時15分ごろからシステム障害が起こり、プレスセンターのインターネットテレビが一時的に視聴できなくなったほか、メディア向けのWi-Fiがつながらなくなったり、大会ウェブサイトがダウンして観客がチケットを印刷できなくなるなどのトラブルが発生したが約12時間後には復旧したと各メディアは伝えている。

このサイバー攻撃を分析したIT企業、Ciscoの情報セキュリティー担当者によると、このサイバー攻撃は混乱を引き起こすために実行されたものであり、情報を搾取するスパイ活動を目的とするものではないとしている。平昌冬季五輪のサーバからデータが流出した形跡は確認されず、攻撃者はパスワードや通信内容などを盗むことには関心を持っていなかったという。情報窃取目的ではなく、破壊・妨害目的もサイバー攻撃攻撃であった。

Ciscoは、今回のサイバー攻撃を「Olympic Destroyer」と名付けた。

内閣官房内閣サイバーセキュリティセンター(NISC)

「Olympic Destroyer」の狙いは?

今回のサイバー攻撃の狙いは、冬季五輪のサーバー上のすべてのデータとそのコピーを削除することにあった。「Olympic Destroyer」は、サーバーの復元プロセスを攻撃し、サーバーのメモリからすべてのデータを削除したとしている。

Ciscoの担当者は、「利用可能な復元方法をすべて削除していることは、この攻撃者にはシステムを使用不能に追い込むことを狙った。このマルウェアの目的は、ホスト・サーバーの破壊を実行し、システムをオフラインの状態にして、端末のコンピューターのデータも削除することだ」と述べている。

この攻撃の影響は長くは続かず、五輪のサーバは約12時間以内に復旧した。

攻撃をさらに分析したところ、冬季五輪のサーバーが開会式のかなり前の段階で侵入されていた可能性があることが分かった。

一方、半導体大手のインテルによるドローンの飛行ショーが予定されていたが、ライブでの飛行が中止になり、事前に収録していた映像を使用した。

組織委員会はこの理由について、悪意のあるソフトウェアやプログラムといったマルウェアではなく、「飛行を予定した場所に人が多すぎたため」と声明を出しが、国際オリンピック委員会(IOC)の広報担当者は、システム障害との関連は明らかになっていないが「突然の計画変更でドローンを展開することができなかった」と、サイバー攻撃の影響を匂わせた。(Reuters)

2月12日、Ciscoの脅威・脆弱性情報部門であるTalosはシステムの機能を停止させたとみられるマルウェアの発見に成功したとした。DoS攻撃を実質的に引き起こしたのはネットワーク内に潜んでいたウイルスだったとした。

「Olympic Destroyer」と名付けられたこのマルウェアは、極めて高度なウイルスで感染力は非常に強く、標的のネットワークにつながれたコンピューターは自動的に感染し、起動用のファイルや特定のデータを破壊する。

Talosによると、「Olympic Destroyer」の破壊戦術と感染手法は、2017年に見つかった「NotPetya」および「BadRabbit」というマルウェアに似ているという。これはウクライナへの攻撃で使われたマルウェアで、韓国政府や米中央情報局(CIA)、複数のサイバーセキュリティー企業は、攻撃の背後にはロシアがいるとの見方を示している。

ただ、今回の攻撃がウクライナの事例と異なるのは、「Olympic Destroyer」が破壊したのは感染したコンピューターのバックアップデータのみで、ほかのデータには手をつけていないという点だ。システム全体を破壊するのが目的でなく、大会全体を混乱に落とし込むのが狙いだったと考えられる。

サーバー上なら発見されにくく、しかもより素早くデータを破壊できる。さらにコンピューター側にマルウェアを残し、サーバーへのアクセスを維持し、できるだけ素早く大きな損害を与えようとしていたとする。

しかし、平昌のシステムは24時間以内にほぼ完全に復旧した。「NotPetya」の被害に遭った数万台のコンピューターでデータが永久に失われ、完全復旧に何週間もかかったのとは対照的だ。

要求中心的なOSINT手法と平昌オリンピックを狙った攻撃の解析例 セコムIS研究所

認証情報は開会前から漏洩していた

この攻撃に使用されたマルウェアのコードには、平昌五輪のウェブサイト「pyeongchang2018.com」のアカウントのユーザーネームとパスワード44個が含まれていた。このアカウントを使ってログインし、これを足がかりに、ウィンドウズを遠隔操作する機能「PSExec」や、プログラミング言語の一種「Query Language」などを利用して勢力を広げ、ブラウザーデータやシステムメモリーを探し回って認証情報を盗み出した。

サイバーセキュリティー企業が、2月9日に初めてこのマルウェアを発見したことから、開会式に合わせて起動するよう設定してあったと考えられる。

ハッカー集団がどのようにして「Olympic Destroyer」を仕掛けたのか、そして44件の認証情報はどこから漏洩したのかなどTalosは明らかにしなかったが、攻撃者が複数の拡散手法を用いて、周到に認証情報を入手していたことを考えると、高度な技術をもつハッカー集団なのは間違いないとしている。

一方、ロシアの諜報機関に連なるハッキンググループ、ファンシー・ベア(Fancy Bear)の関与を指摘する声もある。ファンシー・ベア(Fancy Bear)は2016年の米国大統領選の前に、民主党全国委員会に対するサイバー攻撃を行ったハッキンググループである。

2017年11月初めに、クラウドストライク社(CrowdStrike)の情報チームは国際スポーツ団体の資格を盗んだFancy Bearのサイバー攻撃を検知したとし、この時に盗まれた資格情報は、平昌冬季五輪開会式の攻撃に使用された資格情報に類似していると示唆した。

米サイバーセキュリティー組織 平昌五輪を訪れる観光客へ注意喚起

2018年2月8日、米コンピューター緊急対応チーム(US-CERT United States Computer Emergency Readiness Team)は、平昌五輪を訪れる観光客や旅行客に「Pyeongchang 2018 Staying Cyber Safe during the Olympics」というタイトルで、サイバーセキュリティー対策の注意喚起をした。

その内容は、「利用しないWifi,Blluetoothのオフすること」、「ネット販売、サービスの支払にクレジットカードを使用すること」、「公衆無線LANに接続する場合、個人情報を必要とするサイト、アプリケーションは使用しないこと」、「モバイルソフトを更新すること」、「強力なPIN、パスワードを使用すること」などを平昌滞在中は行うようにアドバイスした。

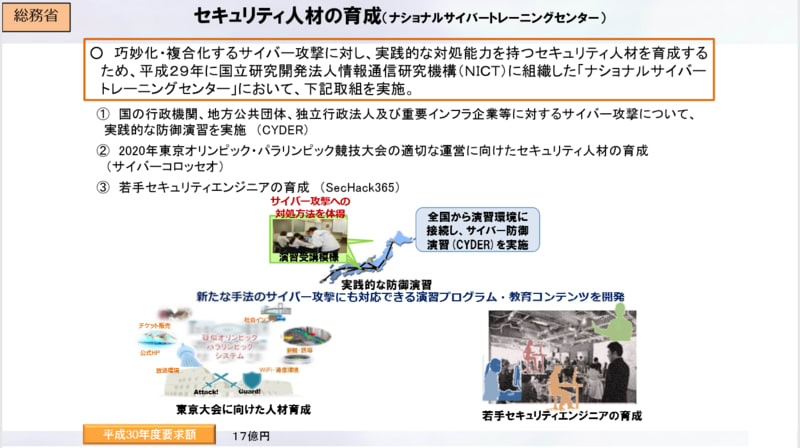

始まった人材育成・防御演習

2017年4月1日、サイバーセキュリティー戦略本部は、情報通信研究機構(NICT)の研究施設や情報セキュリティー・スタッフを活用し、実践的なサイバートレーニングを企画・推進 する組織として,「ナショナルサイバートレーニングセンター」を設置し、行政機関や民間企業等の組織内のセキュリティ 運用者(情報システム担当者等)やセキュリティイノベーター(革新的研究・開発者) の育成に乗り出した。。

情報通信研究機構(NICT)は、NICT北陸StarBED技術センター(石川県能美市)に設置された大規模高性能サーバーを上に仮想ネットワーク(LAN)を構築し、そのネットワークに模擬攻撃者が、模擬サイバー攻撃を行い、その対処方法を具体的に演習するもので、実践的サイバー防御演習「CYDER」と名付けられている。

計画では、全国47都道府県で、年間100回程度開催し、 3,000人以上のセキュリティオペレーターを育成する計画だ。

参加する組織は、国の行政機関 や独立行政法人、地方公共団体 、重要社会基盤事業者(13分野 情報通信,金融,航空,鉄道,電力,ガス,医療, 水道,物流,化学,クレジット,石油 等)、一般企業等である。

攻撃・対処シナリオ「CYDER」に、仮想サイバー攻撃を発生させ,参加者は攻撃の検知,解析,封じ込め,報告,復旧 等を具体的に演習する。演習を実施するにあたっては、NICTは現実に起きたサイバー攻撃事例の最新動向を徹底的に分析し、毎年最新 のシナリオを準備するとしている。

情報通信研究機構(NICT)

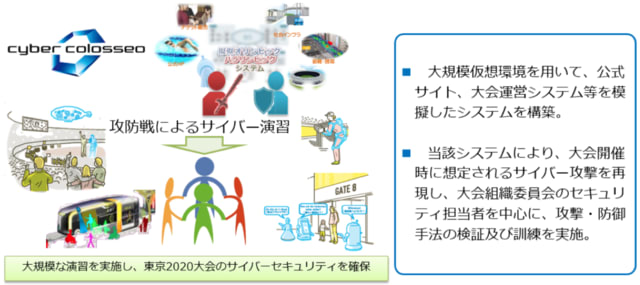

また2020東京大会に向けた実践的なサイバー攻撃対処演習、「サイバーコロッセオ」も行う。

NICT北陸StarBED上に、東京2020大会の公式サイト、大会運営システム等ネットワーク環境を忠実に再現した仮想ネットワーク環境を構築し、模擬的なサイバー攻撃を発生させて、サイバー攻撃の対処法を演習するものである。

大会組織委員会のほか、民間のIT関係者など約50人が、攻撃側と防衛側の2チームに分かれて対戦する形式で行う。攻防戦方式で演習する目的は、自組織のネットワークの守備と他チームのネットワークへの攻撃を両方体験することで、攻撃者側の視点をも踏まえたハイレベルな防御手法の訓練や防御手法の検証を可能にすることである。

「サイバーコロッセオ」は、2018年から東京2020大会開催までの3年間を通して実施する。段階的にコンテンツを充実させていきながら、参加人数を増やし、最終的には約220人のセキュリティ担当者を育成する予定である。

情報通信研究機構(NICT)

警視庁 サイバー攻撃への対処訓練を実施

2017年6月19日、警視庁は、2020東京大会の施設を標的としたサイバー攻撃への対処訓練を実施した。

訓練会 場は東京国際フォーラム(メイン)と東京スタジアム(オンサイト)で、参加者は、東京スタジアム、東京電力、 京王電鉄、東京2020組織委員会、東京都、 警視庁などで、 机上演習方式で行われた。

演習では、サイバー攻撃で、スタジアムの設備(大型スクリーンの改ざん)や電力の 供給管理システム(停電の発生)、鉄道運行システム (運行の停止)等の重要システムへの攻撃の発生、Webサイトに対するDDoS攻撃や改ざんの発生、社員に対する標的型メール攻撃で社内の端末から不正 通信が発生したという想定で行われた。

警視庁では、2020東京大会に向けて、様々なケースを想定して訓練を重ねたいとしている。

暗雲 4K8K放送 2020年までに“普及”は可能か

8Kスーパーハイビジョン 試験放送開始 準備着々 NHK技術研究所公開

5G・第5世代移動体通信 “世界に先駆け”2020年東京オリンピックに向けて実現へ

5G NR標準仕様の初版策定が完了 3GPP

国際メディアサービスシステム研究所 International Media Service System Research Institute(IMSSR)

2015年4月27日 初稿

2018年12月1日 改訂

Copyright(C) 2018 IMSR

**************************************************

廣谷 徹

Toru Hiroya

国際メディアサービスシステム研究所

代表

International Media Service System Research Institute

(IMSSR)

President

E-mail thiroya@r03.itscom.net / imssr@a09.itscom.net

URL http://blog.goo.ne.jp/imssr_media_2015

**************************************************