3回目です。

前回(Firewall(ASA)での基本的な通信制御~その2)の設定ですが、ASAではACLによる制御を行うこともできますが、非常に不便でした。

今回はステートフルパケットインスペクション(SPI)を設定していきます。

前回のACLの記事は正直不要といえば不要なのですが、単なるパケットフィルタ(ACL)とSPIとの違いを把握しやすくするために、説明として挟んでみました。

■まずはACLの削除

全部削除してください。

先頭にnoをつければ消えますので、特にここで解説はしません。

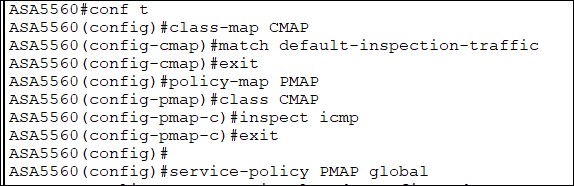

■ポリシーマップ/クラスマップの設定

先にコマンドを説明してしまうと、以下のような設定を入れることになります。

# conf t

(config)# class-map CMAP

(config-cmap)# match default-inspection-traffic

(config-cmap)# exit

(config)# policy-map PMAP

(config-pmap)# class CMAP

(config-pmap-c)# inspect icmp

(config-pmap-c)# exit

(config)#

(config)# service-policy PMAP global

(config)# end

まず、CMAPという名前のクラスマップが作成されます。名前は任意です。

そのクラスマップの適合条件に「default-inspection-traffic」という最初から準備されたものを使用しています。

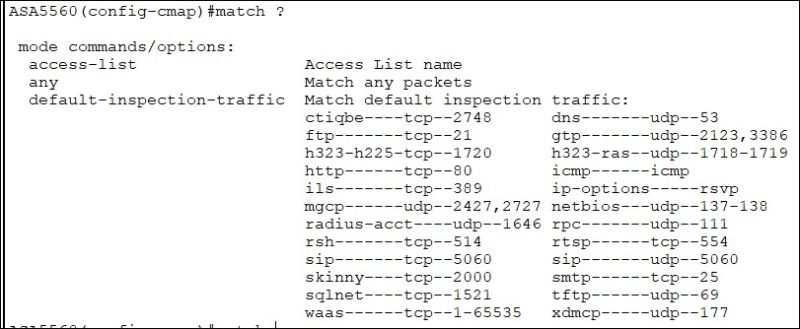

以下画像の通りで、「default-inspection-traffic」を使うと主要な通信手段をまとめて対象にすることができます。実務ではきちんとACLで指定したほうが良いでしょう。

次にPMAPという名前のポリシーマップが作成されます。ポリシーマップPMAPにクラスマップCMAPが関連付けられ、その結果、アクションとして

inspect icmp

という処理が行われます。ICMPパケットがインスペクション対象となります。

そして最後に、ポリシーマップPMAPをASA全体で設定するためにservice-policyコマンドを使います。

これによって、「default-inspection-traffic」に該当したトラフィックのうちICMPはインスペクションの対象になりました。

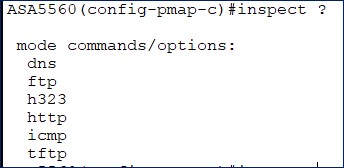

なお、Packet Tracerではインスペクションの対象としては他にも以下のプロトコルを対象にすることができます。ICMP以外ではHTTPを使うことが多いかもしれません。

■Pingの実行

PC1→SV1、およびSV1→PC1でPingを実行してみましょう。

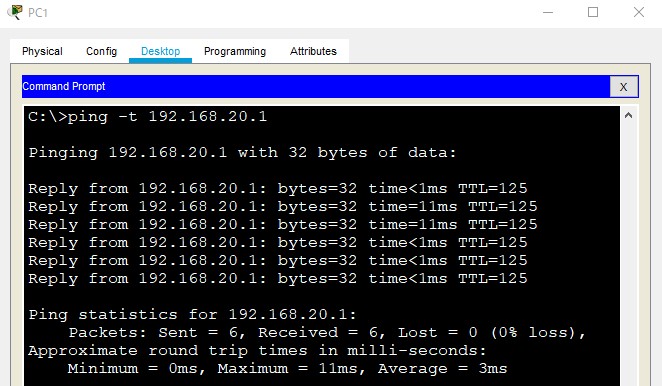

●PC1→SV1

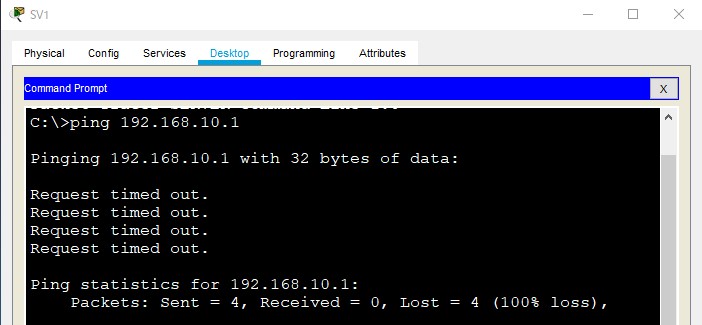

●SV1→PC1

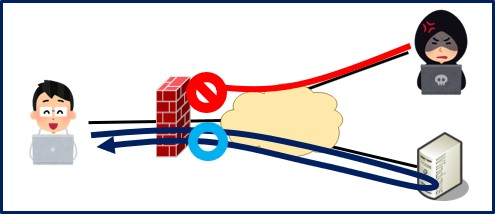

SPIの設定により、

PC→SV1/SV2に対してはPingが成功するが、

SV1/SV2→PCの方向にはPingが成功しない

という状態になりました。

これは、実務で置き換えるなら、

社内LANから発信されたパケットはインターネットに接続できるが、

インターネットから発信されたパケットは社内に入ることができない

という状態を実現することができたことになります。

Packet TracerのASAは機能が大幅に制限されていますが、Firewall(ASA)を設置することで、ルータではできなかった制御ができる点について分かっていただければ幸いです。

■関係リンク

■サンプルファイルダウンロード

ASA設定前・設定済みのPktファイルと、機器のコンフィグファイルをダウンロードしていただけます。

※ZIPファイルなのでジャンプ先で「エラー プレビューに問題が発生しました」と表示されますが、正常動作です。そのままダウンロードしてください。