昨今、資金移動業者の決済サービスを通じた不正出金、新型コロナウイルス感染症に便乗したサイバー攻撃やテレワーク環境を狙ったサイバー攻撃が発生しており、こうしたサイバー攻撃の脅威は、金融システムの安定に影響を及ぼしかねない大きなリスクとなっています。

このため、金融業界全体のインシデント対応能力の更なる向上を図ることを目的に、7回目となる「金融業界横断的な演習(Delta Wall) 」を実施しています。

2022年「金融業界横断的なサイバーセキュリティ演習(Delta Wall Ⅶ)」について

https://www.fsa.go.jp/news/r4/sonota/20221017/deltawall.html

- 参加率向上の観点から、証券会社や資金移動業者等の参加先数を拡大し、約160先が参加。

- 昨年度に引き続き、テレワーク環境下でのインシデント対応能力の向上を図るため、参加金融機関は実際のテレワーク環境下で演習に参加。

- 対応できなかった項目の自己分析結果を提出することとし、評価の要因を明確化することで、演習効果を高める。

演習の特徴

- インシデント発生時における技術的対応を含めた攻撃内容の調査等、初動対応、顧客対応、復旧対応等の業務継続を確認

- 経営層や多くの関係部署(システム部門、広報、企画部門等)が参加できるよう、自職場参加方式で実施

- 参加金融機関がPDCAサイクルを回しつつ、対応能力の向上を図れるよう、具体的な改善策や優良事例を示すなど、事後評価に力点

- 本演習の結果は、参加金融機関以外にも業界全体にフィードバック

2021年「金融業界横断的なサイバーセキュリティ演習(Delta Wall Ⅵ)」について

https://www.fsa.go.jp/news/r3/20211019/deltawall.html

- 中小金融機関のカバレッジ拡大の観点から、信金・信組及び顧客に影響を及ぼすインシデントが発生した資金移動業者の参加先数を拡大し、約150先が参加。

- 対応できなかった項目の自己分析結果(例:コンチプラン(Plan)の課題か対応(Do)の課題か)を提出することとし、評価の要因を明確化することで、演習効果を高める。

- 昨年度に引き続き、テレワーク環境下でのインシデント対応能力の向上を図るため、参加金融機関は実際のテレワーク環境下で演習に参加。

演習の特徴

- インシデント発生時における初動対応、攻撃内容の調査等の技術的対応、情報連携、業務継続等を確認

- 銀行では、インシデント対応時における議論の内容や意思決定過程を検証

- 経営層や多くの関係部署(システム部門、広報、営業部門等)が参加できるよう、自職場参加方式で実施

- 参加金融機関がPDCAサイクルを回しつつ、対応能力の向上を図れるよう、具体的な改善策や優良事例を示すなど、事後評価に力点

- 本演習の結果は、参加金融機関以外にも業界全体にフィードバック

2020年「金融業界横断的なサイバーセキュリティ演習(Delta Wall Ⅴ)」について

https://www.fsa.go.jp/news/r2/20201013.html

演習の特徴

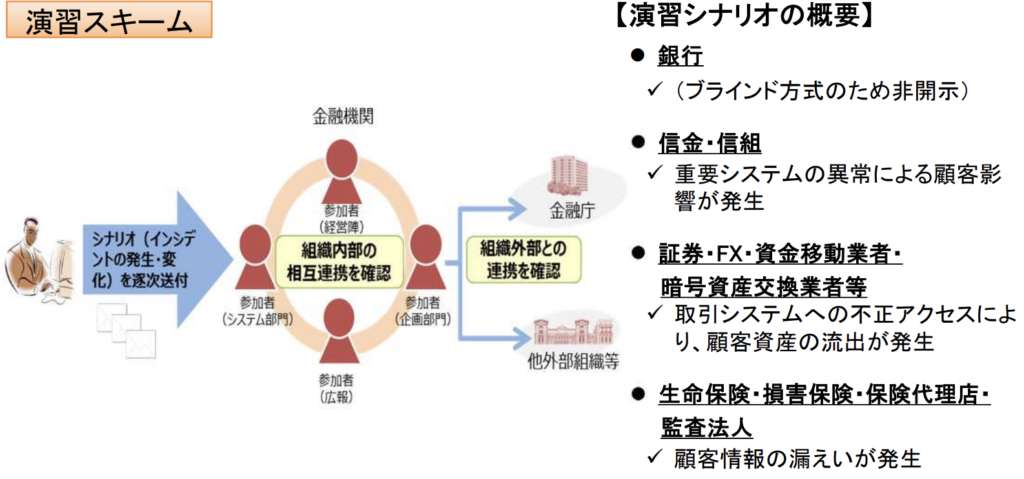

- インシデント発生時における金融機関内外の情報連携に係る対応体制や手順の確認を目的とした演習

- 経営層や多くの関係部署(システム部門、広報、企画部門等)が参加できるよう、自職場参加方式で実施

- 民間の専門家の知見や攻撃の実例分析等を参考にしつつ、金融機関が陥りやすい弱点が浮き彫りとなり、参加者が「気づき」 を得ることができる内容

- 参加金融機関がPDCAサイクルを回しつつ、対応能力の向上を図れるよう、具体的な改善策や優良事例を示すなど、事後評価に力点

- 本演習の結果は、参加金融機関以外にも業界全体にフィードバック

金融機関がサイバー攻撃にさらされるインシデントとは

例えば、以下のような脆弱性が金融機関へ影響を与える可能性もあります。

IPA glibc の脆弱性対策について(CVE-2015-0235)

https://www.ipa.go.jp/security/announce/20150129-glibc.html

この脆弱性は任意のコードが実行可能になる可能性があります。なおglibcはLinux ディストリビューションに含まれるライブラリである The GNU C Library (以下、glibc) にバッファオーバーフローの脆弱性があります。

なお、glibcは、日立オープンミドルウェア製品 JP1、Cosminexus、HiRDB、Hitachi Command Suiteなどに影響を与えます。

日立 glibc(GNU C Library)の脆弱性((CVE-2015-0235) 通称GHOST)による影響について

http://www.hitachi-support.com/alert/us/HWS15-001/index.htm

そして、日立の統合システム運用管理ソフトウェア「JP1」は、多くの金融機関で導入実績のあるミドルウェアです。

事例紹介:統合システム運用管理 JP1:日立

https://www.hitachi.co.jp/Prod/comp/soft1/jp1/casestudy/index.html

つまり、この脆弱性を基にしたシナリオとして、悪意を持った内部の人間が脆弱性を突く攻撃や、Linuxサーバを狙ったランサムウェア「Erebus※」は進化を続けている為にGHOSTを利用してHiRDBのユーザRDエリア(D:¥tblarea01¥tsys01)を暗号化できたかもしれません。こうしたシナリオを想定して演習を行います。

※Erebusの亜種は データベースを含む433 種類のファイル形式を対象としているものもあります。

参考:HiRDB設計と構築のポイント

https://docsplayer.net/105663526-Hirdb%E8%A8%AD%E8%A8%88%E3%81%A8%E6%A7%8B%E7%AF%89%E3%81%AE%E3%83%9D%E3%82%A4%E3%83%B3%E3%83%88.html

参考:Linuxサーバを狙ったランサムウェア「Erebus」とその対策

https://blog.trendmicro.co.jp/archives/15227

演習の効果

演習に参加した金融機関の多くが規程類の見直しを実施・予定しているほか、社内及び外部組織との情報連携の強化に関する対応を実施・予定しており、本演習を通じて対応態勢の改善が図られています。