2021年5月末、教育情報セキュリティポリシーに関するガイドラインの改訂版が

文科省から公表されました。

今回公開された資料は4つあります

①教育情報セキュリティポリシーに関するガイドライン(令和3年5月)改訂説明資料

②教育情報セキュリティポリシーに関するガイドラインハンドブック(令和3年5月)

③教育情報セキュリティポリシーに関するガイドライン(令和3年5月)

④教育情報セキュリティポリシーに関するガイドラインの第2回改訂(令和3年5月) 正誤表(令和3年6月30日)

この記事では、②ハンドブックの「第5章 GIGAスクール構想における児童生徒1人1台端末・クラウド利活用時の情報セキュリティ対策」を取り上げます。

前の記事はこちら

- 教育委員会のご担当者さま(情報教育システム担当者)

- 校長先生(教育情報セキュリティ管理者)

- システム担当の先生(学校教育情報セキュリティ・システム担当)

- 学校のセキュリティに興味がある保護者の方

- その他、学校のセキュリティに興味があるすべての方

第5章 GIGAスクール構想における児童生徒1人1台端末・クラウド利活用時の情報セキュリティ対策

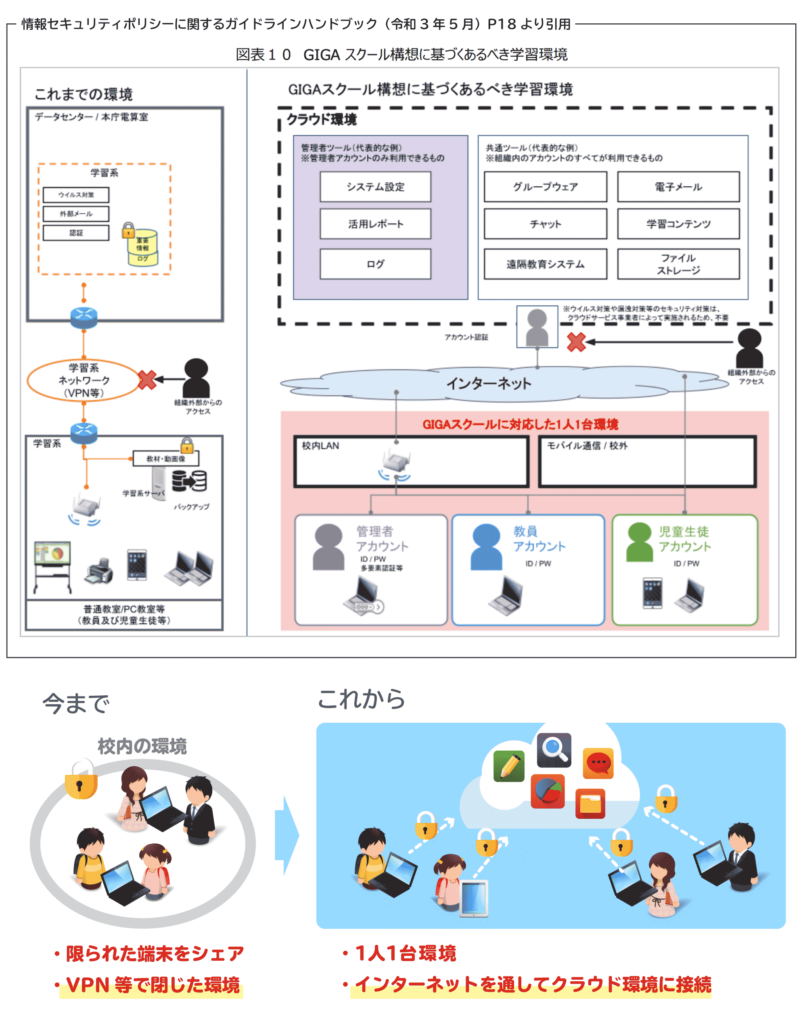

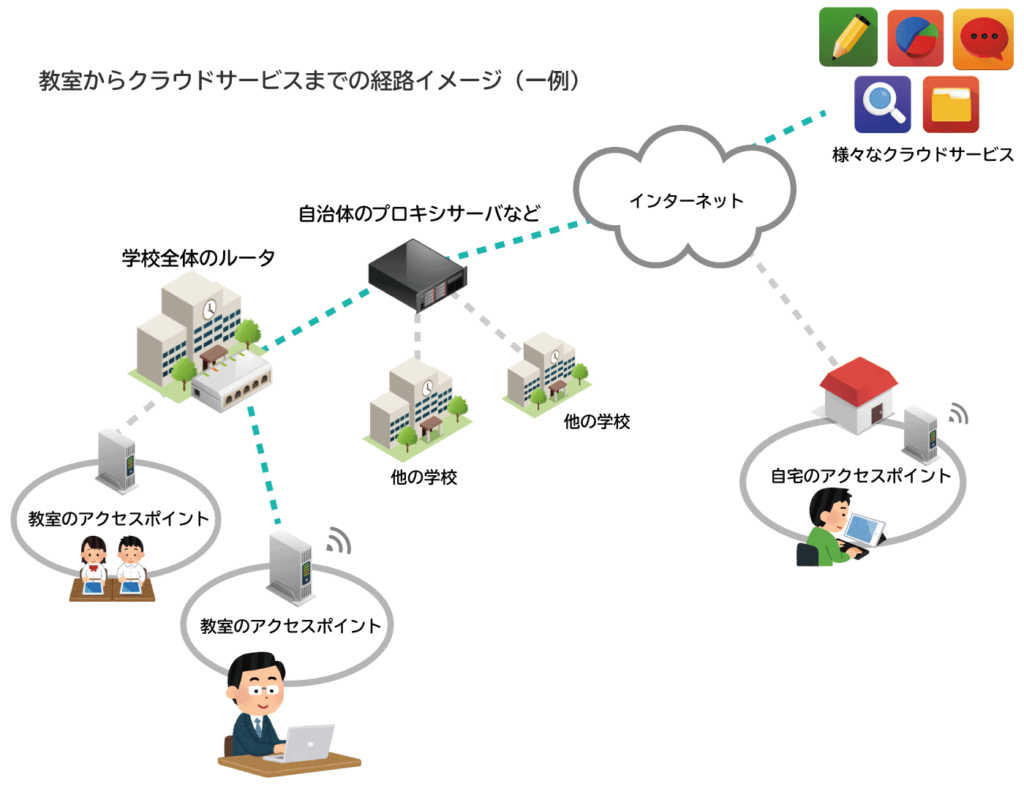

GIGAスクール構想による環境の変化

特に大きな変化として、オンプレミス環境からクラウド環境への移行が挙げられています。

クリックで画像を拡大できます。見づらい場合は右クリックでダウンロードしてください。

学習環境の図が描かれていますね。

今まではVPN等で閉じたネットワークの中で端末をシェアしてきたが、GIGAスクール構想によって1人1台端末を持つようになったことで、今後は端末それぞれがクラウドにつなぎにいくようになるので、必要なセキュリティ対策も変わってくる、ということかなと思います。

VPNってなに?

オンプレミス環境の図の中に描かれているのが、仮想的に専用線をつないだような状態をつくるVPNという技術です。

インターネットはいろんなひとが利用するので、常に情報漏えいや盗聴や改ざんの危険があります。

そのリスクを低減するには、インターネットを使わずに専用線を引いてしまうというやりかたがありますが、実際に線を引くのは工事が必要だったり大変です。

そこで、通信内容の漏えいや改ざんを防ぎつつ、ある程度の通信品質を確保する手段として、線を結びたい同士の入り口と出口を暗号化して通信する(カプセル化と呼んだりします)ことで、専用線を結んでいるのと同じような状態にしています。

やりかたは色々あるのですが、要するに、ある地点とある地点を安全に通信ができるように繋いでるってことです。

しかし、クラウドにそれぞれの端末からつなぎにいくという環境を想定すると、仮想的とはいえ専用線をそれぞれつなぐのはコストがかかって大変です。

もっと別のやり方で安全を確保する必要がでてきます。

組織的・人的対策のポイント

新学習指導要領では、情報活用能力が『学習の基盤となる資質・能力』に位置付けられています。GIGAスクール構想による整備された1人1台端末環境を安全かつ効果的に活用し、情報活用能力を育成する際のはじめの一歩として、教職員間、及び教職員と児童生徒の間で安心・安全な利活用の前提となる事項(図表11)を共有しておくことは非常に重要です。このこと自体が人的なセキュリティ対策にも直結します。

教育情報セキュリティポリシーに関するガイドラインハンドブック(令和3年5月版)P19

児童生徒が学習の基盤となる情報を活用するために、先生と認識を合わせていくことが人的セキュリティ対策hの第一歩であると述べられています。

いくつか取り上げてみましょう

電子メールの利用

メールの利用については、それだけで本が1冊書けるくらい多くのセキュリティのポイントがあります。

メールということは、それだけ便利な反面、リスクも大きなものだということです。

なぜかというと、電子メールというもつ以下の特性が関わっていると思っています。

- そもそも第三者と連絡をとりあうためのものである(ダイレクトメッセージのように特定の人からしか連絡を受け取らないということができない)

- 経路上の暗号化が保証されているものではない(チャットサービスのように、一つのサービス内で完結しないので途中で誰がリレーしているかわからない)

- 誰でも無料で手軽に使える(GmailやYahoo!メールなど、便利ですよね)

特に、最近多いのがフィッシングメール詐欺です。

騙されて学校から配られたアカウント情報を窃取されてしまうと、メールだけでなく他の情報漏えいにもつながりかねませんので

十分注意する必要があると言えます。

フィッシングメール詐欺については、以下の記事で詳しく書いてますので良かったらご覧ください。

自分のIDは自分のみが利用する(他の人には利用させない)

ハンドブックの中で、IDを共有してはいけないということが述べられています。

間違いではないと思います笑

セキュリティの考え方として1人1ID(ひとりイチアイディー)の原則というものがあるので、そのことだと思います。

例えば今まで、校務分掌などによって、共有のIDを使っていることがなかったでしょうか。これは、クラウドサービスなどを使う上では本来あまりお勧めできないやり方です。

なぜかというと、何かセキュリティ事件があったときの後追いができなくなってしまうからです。

事件があったとき、クラウドサービス事業者は、問題があったアカウントをキーに、そのアカウントが何時何分何をした〜ということをつきとめていきます。

しかし、そのアカウントを複数人で共有していたり、誰でも使えるような状況になっていると、実際に「誰」がそれをしたのか、という所がわからなくなってしまう可能性があります。

例えば、共有のIDを第三者に勝手に使われてしまう可能性はないか考えてみましょう。

今までは校内で気をつけていれば良いだけでしたが、リモートが発達してきて外に漏れるリスクも増えたと言えます。

自分の身だけでなく、周りも守ることにつながりますし

校内においてはガバナンスを効かせるためにも

できるだけIDを共有しないというのは徹底したほうが良さそうです。

物理的対策のポイント

通信回線及び通信回線装置の管理としてネットワークの帯域確保が述べられてます

要するに、インターネットが遅い、読み込みマークがずっとクルクルしてるーってことがないようにしようってことですね。

しかし、例えば、いま何かのWEBサービスが遅い!と感じていたとして

端末からインターネットを通って目的のWEBサービスにたどり着くためには様々なチェックポイントがあって、その途中でどこが遅いのか(ボトルネックと呼びます)をはっきりさせることはとても難しいです。

そこで、定期的に評価・見直しを行いましょうと述べられています。

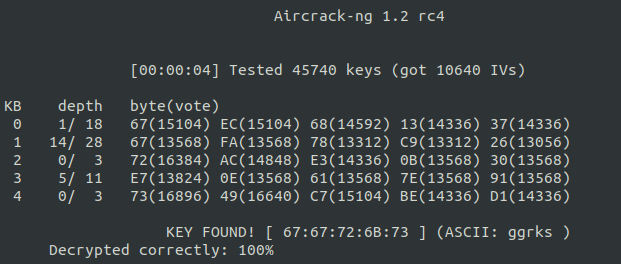

無線LANのセキュリティ

無線LANは情報を電波に変えて飛ばしているので、誰でもその電波を拾うことができます、そこで、もし電波を拾われたとしても第三者に内容がわからないように通信の内容を暗号文に変えて送ります。

普通の文章を暗号文に変えることを暗号化って呼びます。

暗号化の方式には様々なものがありますが、最初は、具体的にどういう方式が良いとは書かれていませんでした。

しかし、6月30日に示された正誤表で、明確にWPA2以上が推奨されました。

(注10)暗号化方式の1つであるWEP(Wired Equivaalent Privacy)及びWPA(WiFi Protected Access)については、既に脆弱性が公知となっているため、暗号強度が確認されているWPA2以降の暗号方式を採用しなければならない。

正誤表(令和3年6月30日)

セキュリティ対策はこちら↓を参照してくださいとのことなのでリンク貼っておきます

WEPという方式は、解析用のツールが無料で出回っているんですよね。

どんなに複雑なパスワードを設定していても時間さえかければ簡単に破ることができますので

最初から使わないほうが良い方式だと言えます。

最新のルーターはWEPがそもそも使えないことが多いので

最近はあまりみかけませんが、もし家などで古いルータを使い続けている方は

一度暗号化方式を確認したほうがいいかもしれません。

下は私が許可を得ている対象の解析をした時の画像です

このときはパスワードが5文字というとても短いものだったので、数秒で解析することができました。

技術的対策のポイント

児童生徒ID・PW

ガイドラインを読み解いていくとポイントと述べられているのが「アカウント名で個人が識別できること」です。

GIGA以前、クラウドサービスに児童生徒の名前などの個人情報を上げるということに抵抗があったため、サービスには暗号化した名前で登録し、対応表を先生の机の引き出しに保管するという運用があったりしました。

こういう事は余り意味がないどころか、先生が大変になってしまって本末転倒なのでやめましょうと述べられています。

もちろんセキュリティ対策に配慮するのは大事なことですが、利便性を損なう割には効果が薄いということですね。

パスワードの管理については、児童生徒さんの発達段階にもよるので一元的な回答は難しいと思います。

ただ個人的には、できるだけ早いうちに自身で管理できるような訓練をできたらいいと思っています。

今の子どもたちは既に、クラウドサービスを使わないで生きていくことは難しい世界を生きていくことになるので、できるだけ先生や親の目が届くところでIDやパスワードを扱う練習をさせていくことが学びの機会につながるのではないかと感じています。ゆくゆくは先生の仕事が楽になることにも繋がりますし。

たとえば、自分でパスワードを考えなくても管理ツールの使い方を覚えるとかでも良いと思います。

道具の正しい使い方を覚えていくことが、これから重要なのではないでしょうか。

そういうのも含めて学習の基盤と言えそうだと感じています。

自分でパスワードを考える場合の考え方はこちら

多要素認証ってなに?

多要素認証とは、認証の3要素である「知識情報」「所持情報」「生体情報」のうち、2つ以上を組み合わせて認証することを指します。

例えば、Googleにログインするときに、IDとパスワードを入力しますよね。

IDとパスワードは、自分の頭で覚えているものなので「知識情報」による認証です。

他にも、飼っている犬の名前は?など、記憶しているものを入力してログインするのは知識認証に分類されます。

所持情報は、持っているもの、です。

ログインするときにメールに通知が届いて数字を入力させたり、スマホアプリで生成されるランダムな数字を入力させたり、ICカードによる認証なんかも所持情報です。

生体認証は、自分の体に関するものです。たとえば指紋や顔認証などですね。

iPhoneのFaceIDなんかは生体認証です。

とまあ、こんな感じで、認証の方法には種類があり、違う種類を組み合わせるやり方を多要素認証と呼びます。

一方で、同じ種類の認証を組み合わせることは多段階認証と呼ばれ、多要素と区別されることがあります。

たとえば、パスワード(知識情報)と秘密の質問(知識情報)の組み合わせの多段階認証よりも、パスワード(知識情報)とICカード認証(所持情報)の組み合わせの多要素認証のほうが効果が高いと言われることが多いです。ガイドラインでも多要素認証をオススメされています。

個人的には、多要素とか多段階とかの言葉には余りこだわらなくてよいと思っています。

何をどうやってなにから守るのか?そのために必要なセキュリティ要素は何か?

を考えることの方が、多要素や多段階のような言葉にこだわるよりも重要だと思うからです。

MDMってなに?

1人1端末の状況でセキュリティを確保するためには、端末の統合管理がどうしても必要です。そのための仕組みがMDMと呼ばれます。

詳しくは、以前の記事に書きましたのでそちらをご参照ください。

まとめ

- オンプレミス環境からクラウド環境へという大きな変化の中で必要なセキュリティ対策も変わってきている

- 学習の基盤となる情報活用能力を獲得するために、先生と児童生徒の間で利活用の前提となる事項を共有する必要がある

- ID・パスワードの管理についても新しい観点がでてきている、特にアカウント名で個人を識別できることは考慮するとよい

少しでもお役に立てれば嬉しいです。では今回はこのへんで。